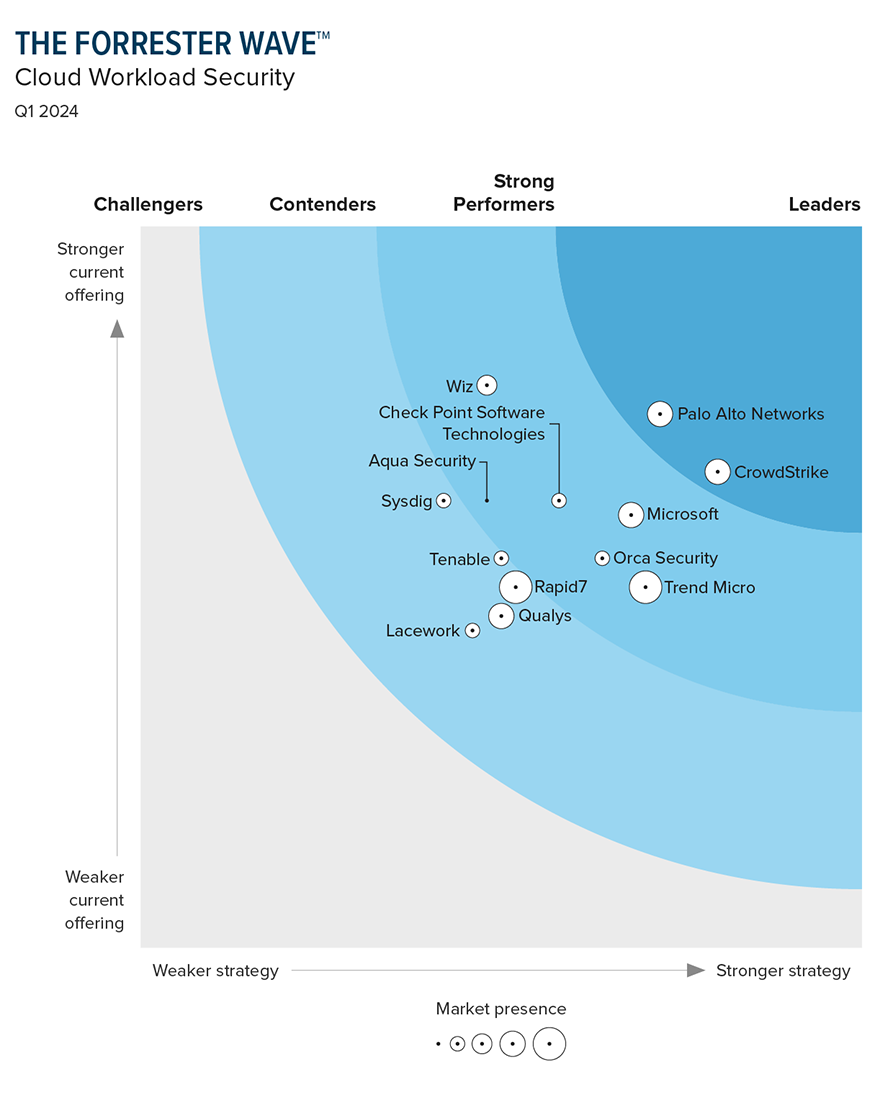

Symphony 25 : Sécuriser du code au cloud jusqu’au SOC : comment Palo Alto Networks reste protégé face aux attaques cloud sophistiquées

Palo Alto Networks gère l’un des plus vastes environnements cloud natifs et doit constamment innover pour garder une longueur d’avance sur ses adversaires. Pour y parvenir, nous nous appuyons sur nos experts en recherche sur les menaces ainsi que sur un programme de sécurité hautement évolutif, couvrant le développement, l’exécution et le SOC. Les tendances