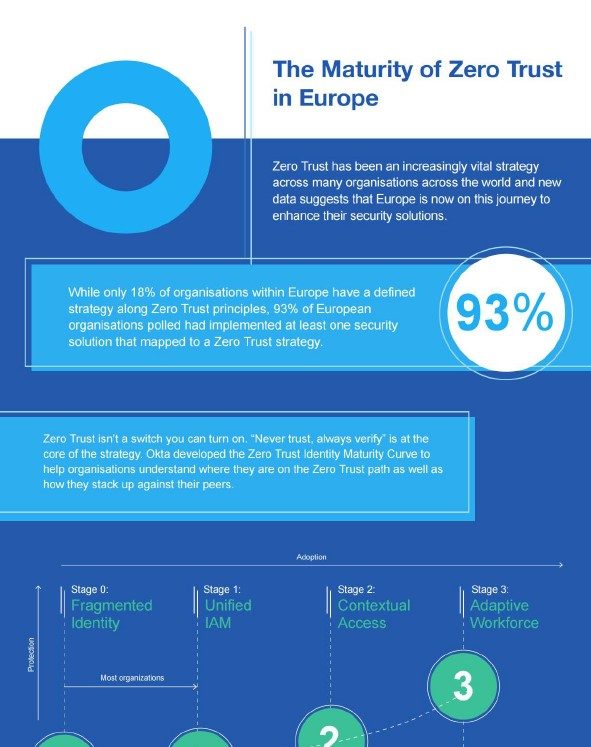

Infographie : La maturité du Zero Trust en Europe

Les entreprises européennes misent sur le Zero Trust pour optimiser leurs solutions de sécurité. Vous souhaitez en savoir plus sur la manière dont vos pairs appliquent le Zero Trust pour protéger leurs applications, leurs données et leurs collaborateurs dispersés ?Téléchargez notre infographie et découvrez : • Où se situe votre entreprise sur la courbe de