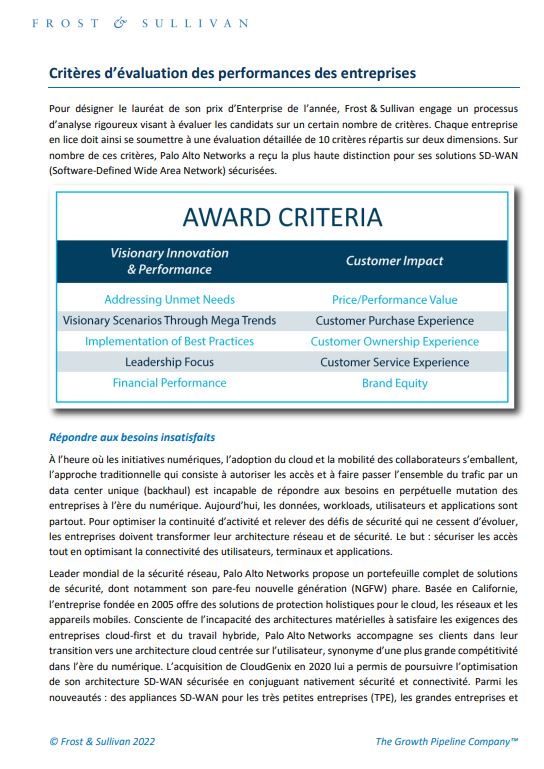

Prisma SD-WAN primé par Frost & Sullivan

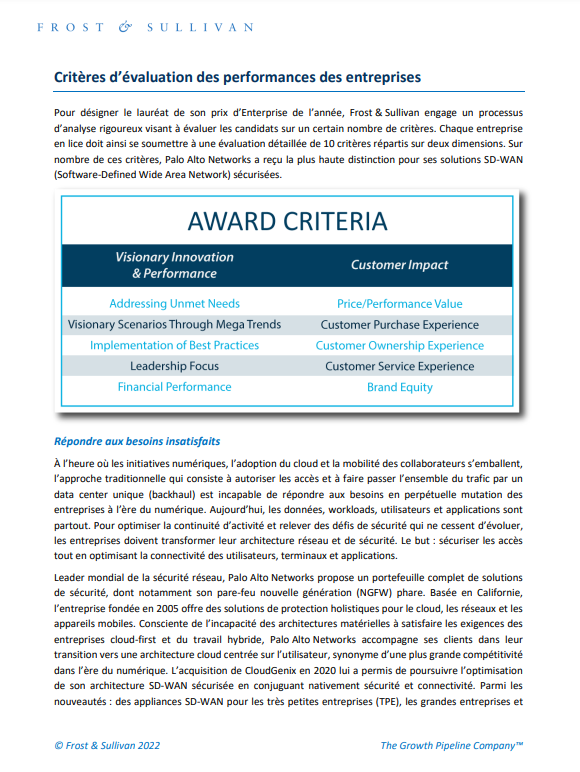

Palo Alto Networks est fier de recevoir le titre d’Entreprise de l’année décerné par Frost & Sullivan à l’occasion de ses Best Practices Awards 2022, un classement mondial prestigieux qui récompense les entreprises les plus innovantes et florissantes dans leur secteur, en l’occurrence celui des SD-WAN sécurisés. Chaque organisation en lice y est soumise à une évaluation rigoureuse dans deux catégories : Vision,