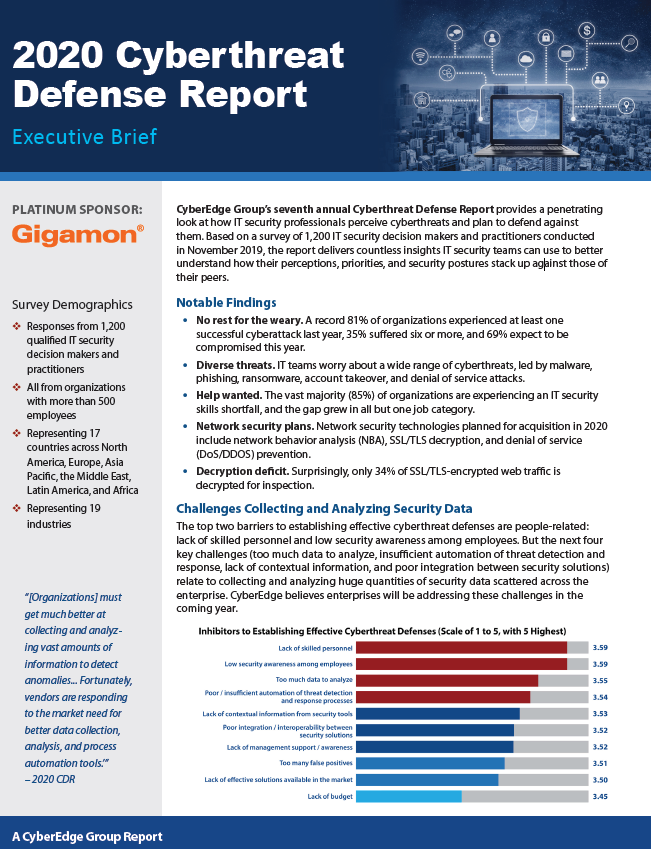

2020 Cyberthreat Defense Report Infographie

Le septième rapport annuel du CyberEdge Group sur la défense contre les cybermenaces offre un regard pénétrant sur la façon dont les professionnels de la sécurité informatique perçoivent les cybermenaces et prévoient de s’en défendre.