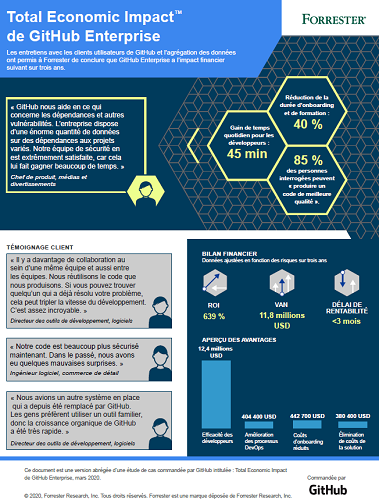

La collaboration est la clé du succès de DevOps

SAP est l’un des plus grands éditeurs de logiciels du monde et compte plus de 20 000 développeurs répartis aux quatre coins du globe. Dans l’environnement DevOps actuel, la irection de SAP sait parfaitement que la réussite de cette organisation tentaculaire dépend de la bonne collaboration entre des équipes éloignées géographiquement. Pour cela, il a